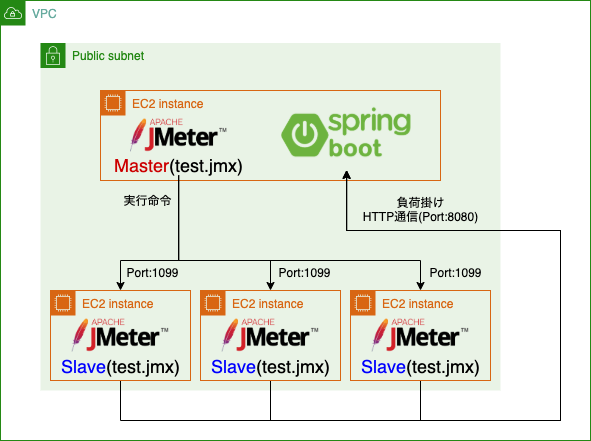

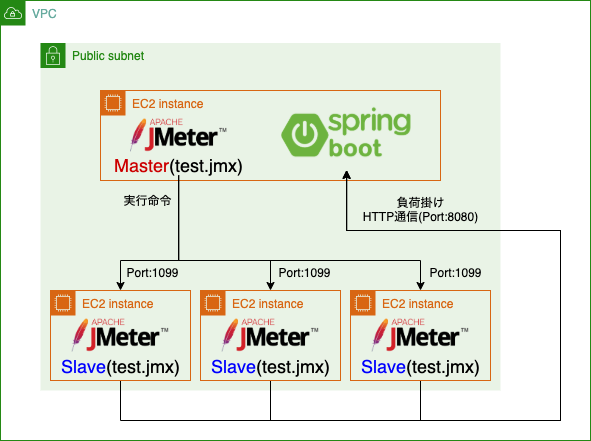

Jmeter Master-Slave構成

Overview

Javaプロセスのメモリ使用量をいろいろな方法で調査する機会あったので、まとめておきます。(内容としてはそれぞれあっさりです。)

Effective Java 第 3 版の個人的メモ

Javaにおけるシリアライズの実装方法は2通りある。

Effective Java 第 3 版の個人的メモ

|

|

|

|

|

|

|

|

|

|

下記クラスObservableSetは要素が追加されたら任意の処理ができるSetであり、SetObserverインターフェースはObservableSetのObserverインターフェースである

Effective Java 第 3 版の個人的メモ

例外をGOTO文のように、フロー制御に使ってはいけない。